Cybersecurity & Cloud Solutions

BECAUSE YOUR SUCCESS MATTERS.

Die Swiss Expert Group begleitet Sie dabei, Ihre digitale Transformation sicherer, intelligenter und nahtloser zu gestalten.

Dienstleistungen

Wie können wir Ihnen helfen?

Wir bieten umfassende End-to-End-Services für alle Aspekte Ihrer digitalen Transformation.

advise.

Strategie

Analyse und Audits

Assessments

Forensische Dienstleistungen

build.

Lösungsdesign

Implementierung von Lösungen

Projektmanagement

Fast-Track- und Beschleunigungsprogramme

PenTest

run.

Security Operations Center (SOC)

Managed Security Services 24×7

Lösungswartung

Academy

Identitäts- und Zugriffsmanagement

Schützen und vereinfachen Sie das Identitäts- und Zugriffsmanagement in all Ihren IT-Umgebungen.

- Minimieren Sie Risiken durch den Einsatz von Privileged Access Management (PAM) mit Passwortrotation und Just-in-Time-Zugriff.

- Vereinfachen Sie die Benutzerverwaltung mit Identitäts-Governance und automatisiertem Lifecycle-Management.

- Erhöhen Sie die Sicherheit durch Multi-Faktor-Authentifizierung (MFA), Single Sign-On (SSO) und strenge Zugriffskontrollen.

- Automatisieren Sie die Bereitstellung, Deaktivierung und Verwaltung externer Identitäten.

- Gewährleisten Sie Compliance durch Application Access Password Management (AAPM) und Echtzeit-Session-Überwachung.

RELEVANTE TECHNOLOGIEN

Endpoint-Sicherheit

Schützen und verwalten Sie Geräte in hybriden und dezentralen Umgebungen.

- Sichern Sie Ihre IT-Umgebung, indem Sie BYOD, IoT und hybride Endpunkte mit maßgeschneiderten Richtlinien verwalten.

- Gewährleisten Sie konforme Zugriffe, indem Geräte vor der Verbindung auf Sicherheitsstandards geprüft werden.

- Automatisieren Sie den Schutz vor Bedrohungen mit KI-gestütztem Endpoint Detection and Response (EDR), um Malware, Ransomware und fortschrittliche Angriffe zu erkennen.

- Erhöhen Sie die Sicherheitsstandards mit dem Prinzip der minimalen Rechte (ELP), der Entfernung von Admin-Rechten und Schutz vor Credential-Theft.

- Stärken Sie Ihre Sicherheitsbasis mit Application Control und EDR als Grundlage für Extended Detection and Response (XDR), um umfassende Bedrohungstransparenz zu gewährleisten.

RELEVANTE TECHNOLOGIEN

Applikationssicherheit

Überwachen und kontrollieren Sie den Zugriff auf Anwendungen, um unbefugte Zugriffe und Bedrohungen zu verhindern.

- Blockieren Sie schädlichen Datenverkehr und schützen Sie Anwendungen sowie Workloads vor unautorisierten Zugriffen.

- Verhindern Sie moderne Bedrohungen wie Injection-Angriffe und API-Missbrauch durch konsequente Zero-Trust-Strategien.

- Integrieren Sie Sicherheit direkt in den Softwareentwicklungsprozess, um Schwachstellen frühzeitig zu identifizieren und zu beheben.

- Automatisieren Sie Code-Analysen und Schwachstellenbewertungen in CI/CD-Pipelines für eine sichere Softwarebereitstellung.

- Skalieren Sie Ihre Sicherheitsstrategien dynamisch mit dem Wachstum Ihrer Anwendungen und Teams, um langfristige Resilienz in der Cloud sicherzustellen.

RELEVANTE TECHNOLOGIEN

Daten- und Compliance-Schutz

Verwalten Sie sensible Daten sicher und erfüllen Sie regulatorische Compliance-Anforderungen.

- Schützen Sie Daten in Multi-Cloud- und hybriden Umgebungen mit maßgeschneiderten Sicherheitslösungen.

- Verhindern Sie unautorisierte Zugriffe und Datenlecks durch erweiterte Zugriffskontrollen und Echtzeit-Überwachung.

- Erkennen und verhindern Sie Datenverluste mit Data Loss Prevention (DLP) Tools.

- Verschlüsseln Sie Daten im Ruhezustand und während der Übertragung für maximale Vertraulichkeit.

- Stellen Sie Compliance durch kontinuierliche Überwachung und Audit-fähige Reports sicher.

- Erfüllen Sie regulatorische Vorgaben wie GDPR, HIPAA oder PCI-DSS mit speziell abgestimmten Sicherheitsframeworks.

RELEVANTE TECHNOLOGIEN

Infrastruktur- und Netzwerksicherheit

Schützen Sie Ihre IT-Infrastruktur und Netzwerke mit modernen Sicherheitsmaßnahmen gegen unbefugte Zugriffe und Schwachstellen.

- Optimieren Sie Ihre Cloud-Sicherheitsstrategie (CSP) durch das Schließen von Fehlkonfigurationen, kontinuierliche Überwachung und Absicherung hybrider sowie Multi-Cloud-Umgebungen.

- Schützen Sie Ihre Infrastruktur mit modernen Firewalls, Intrusion Prevention Systemen (IPS) und Next-Generation Firewalls (NGFW) zur Verhinderung von Angriffen.

- Gewährleisten Sie Datensicherheit mit Zero-Trust-Architektur (ZTA), Secure Access Service Edge (SASE) und Zugriffskontrollen wie MFA und RBAC.

- Erkennen Sie Bedrohungen mit SIEM, Network Traffic Analysis (NTA) und Schwachstellenmanagement zur Bekämpfung von E-Mail-Angriffen und anderen Cyberrisiken.

- Erhöhen Sie die Resilienz durch Backup & Recovery (B&R), DNS-Sicherheit und Security Awareness Trainings für eine optimierte Disaster-Recovery-Strategie.

RELEVANTE TECHNOLOGIEN

Security Operations & Bedrohungsabwehr

Überwachen, erkennen und reagieren Sie auf Bedrohungen, um Ihre Systeme und Abläufe vor wachsenden Risiken zu schützen.

- Minimieren Sie Bedrohungen durch Echtzeitüberwachung, Anomalieerkennung und kontinuierliche Risikobewertungen für proaktive Sicherheitsmaßnahmen.

- Zentralisieren Sie Log-Korrelationen und aggregieren Sie Daten von Endpunkten, Netzwerken und Benutzern für eine ganzheitliche Bedrohungserkennung.

- Beschleunigen Sie Incident Response mit automatisierten Playbooks, KI-gestützten Analysen und schneller Wiederherstellung zur Minimierung von Ausfallzeiten.

- Erkennen Sie laterale Bewegungen und analysieren Sie Nutzerverhalten mit User Behavior Analytics (UBA), während Sie gleichzeitig die forensische Datenerfassung automatisieren.

- Optimieren Sie Incident-Workflows durch KI-gestützte Prozessautomatisierung für eine effizientere und skalierbare Bedrohungsabwehr.

RELEVANTE TECHNOLOGIEN

Managed Security Services

Bieten Sie Ihrem Unternehmen umfassende Managed Security Services für durchgängigen Schutz.

- Optimieren Sie Ihre Security Operations mit Incident Response, EDR, Honeypots und Schwachstellenanalysen zur effektiven Bedrohungserkennung.

- Vereinfachen Sie die Verwaltung privilegierter Konten, APIs und Firewalls mit WAF, DDoS-Mitigation, Bot-Abwehr und Compliance-Audits.

- Überwachen Sie Ihre Infrastruktur proaktiv durch regelmäßige IP-Überprüfungen, NTA, VPN/VLAN-Konfigurationen und kontinuierliche Sicherheitschecks.

- Reduzieren Sie Betriebskosten durch planbare Ausgaben und eine vereinfachte Sicherheitsverwaltung, während Sie die Servicekontinuität gewährleisten.

- Verwalten und konfigurieren Sie IT-Systeme nach aktuellen Sicherheitsstandards, um ein hohes Schutzniveau langfristig aufrechtzuerhalten.

RELEVANTE TECHNOLOGIEN

Cloud-Lösungen

Beschleunigen Sie Ihr Wachstum mit einer sicheren Microsoft-Cloud-Strategie, gestützt durch Zero Trust und GenAI-Security.

- Nutzen Sie Dynamics 365 CRM, generative KI und die Cloud zur Optimierung der Kundeninteraktion bei maximaler Datensicherheit.

- Steigern Sie die Produktivität mit Microsoft 365, Copilot und generativer KI durch nahtlose Kollaboration und regelkonforme Lösungen.

- Vereinfachen Sie die Entwicklung mit Low-Code-Tools der Power Platform, datenbasierten Insights und skalierbaren Cloud-Anwendungen.

- Setzen Sie generative KI gezielt ein, um Prozesse zu optimieren, Workflows zu automatisieren und wertvolle Analysen bereitzustellen.

- Sichern Sie Kundendaten, Produktivitätslösungen und moderne Anwendungen mit ganzheitlicher Cloud-Sicherheit und Compliance auf allen Ebenen.

RELEVANTE TECHNOLOGIEN

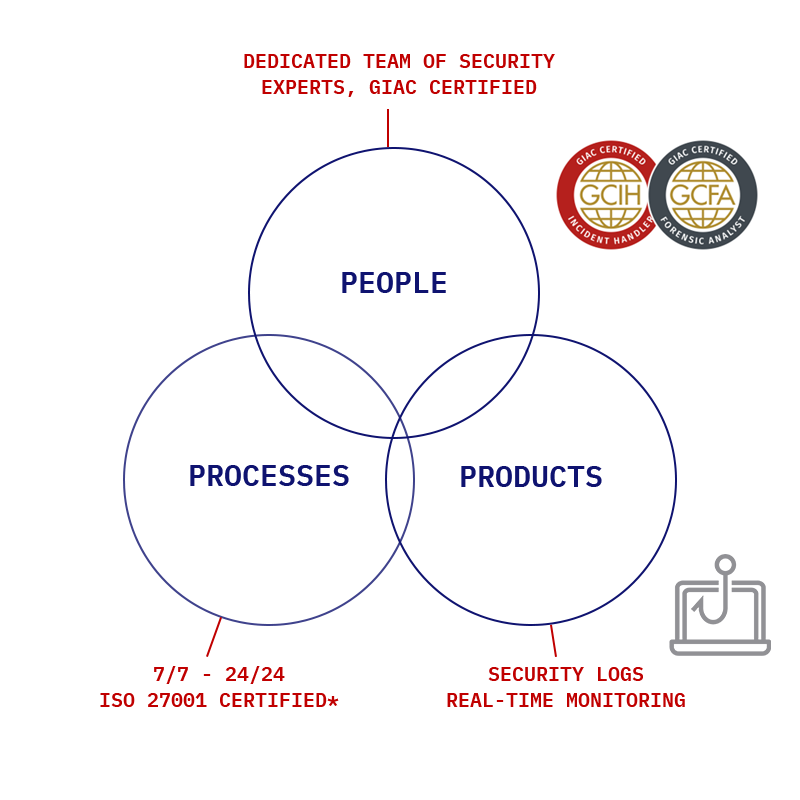

Ein in der Schweiz zertifiziertes* Security Operations Center (SOC).

Ihr Garant für erstklassigen Schutz und vertrauenswürdige Expertise – aufgebaut nach den höchsten Standards.

*powered by e-Xpert Solutions

Leidenschaftliche Cybersecurity- und Cloud-Profis

Bürostandorte

Jahre Erfahrung

Schweizer und internationale Kunden mit Sitz in der Schweiz

SEG-Unternehmen

Führende Experten – gemeinsam stärker.

Vereint, um Ihre digitale Transformation sicher und effizient zu gestalten.

KONTAKT

Was kommt als Nächstes?

Welche Bedrohungen und Schwachstellen könnten Ihre Organisation gefährden?

Kontaktieren Sie uns!

SWISS EXPERT GROUP SA

Chemin du Pont-du-Centenaire, 109 CH-1228 Plan-les-Ouates / Geneva Switzerland

Under Attack: +41 22 727 05 45 (Emergency Response Line SOC At-Defense)

Mit dem Absenden dieses Formulars erkläre ich mich damit einverstanden, dass die in diesem Formular eingegebenen Informationen verwendet und verarbeitet werden, damit ich im Rahmen meiner Informationsanforderung kontaktiert werden kann, sei es per E-Mail oder telefonisch. Sie erlauben auch der Swiss Expert Group, One Step Beyond, e-Xpert Solutions und eb-Qual, gelegentlich mit Ihnen zu kommunizieren, um Sie über Neuigkeiten ihrer Unternehmen, Dienstleistungen und Produkte zu informieren.